Ten wpis kieruję do instalatorów systemów domów inteligentnych i automatyki budynkowej. Poruszam w nim kilka najważniejszych kwestii związanych z zabezpieczeniem instalacji i wysuwam kilka podstawowych zaleceń. Bezpieczne instalacje KNX są dla mnie priorytetem przy każdej budowie i modernizacji domów i starszych instalacji.

W kontekście ostatnich wydarzeń w Europie coraz większego znaczenia nabiera nasze poczucie bezpieczeństwa. Jak pokazały nam ostatnie miesiące ważne jest nie tylko bezpieczeństwo fizyczne, ale też cyfrowe i gospodarcze. Think of Home, jako firma opiekująca się, modernizująca i rozbudowująca systemy automatyki budynkowej w ostatnich dniach lutego (2022 roku) zauważyła w sieci zwiększony ruch związany z wyszukiwaniem systemów podatnych na włamanie. Nakłoniło to nas do przypomnienia integratorom systemów kilku podstawowych zasad, których warto się trzymać, żeby uchronić naszych klientów od potencjalnych problemów.

Instalacje KNX są jednymi z bezpieczniejszych rodzajów instalacji inteligentnych. Pracują w oparciu o unikalny rodzaj magistrali, wymagają specjalnych, fizycznych narzędzi, aby się do nich dostać i je podsłuchać, mają ograniczoną ilość punktów wejścia po IP do systemu. Jednak, będąc odpowiedzialnym uruchomieniowcem, trzeba zdawać sobie sprawę z zagrożeń i tak budować system, by ich unikać.

Ograniczenie dostępu do magistral komunikacyjnych

Najbezpieczniejsza magistrala komunikacyjna to taka, do której potencjalny intruz nie ma dostępu ani wirtualnego, ani fizycznego. Tak więc już na wczesnym etapie projektowania i rozkładania instalacji magistralnej warto jest przewidzieć kilka dodatkowych wytycznych.

Przewody powinny być prowadzone zawsze w taki sposób, aby żaden ich odcinek oraz żadna końcówka nie były widoczne, ani dostępne. Przede wszystkim miejsca, w których najłatwiej uzyskać dostęp do magistrali (na przykład poprzez demontaż sensorów w przestrzeniach wspólnych) należy dobezpieczyć. Przyciski i czujniki montowane na ścianach w zasięgu ręki człowieka mają zazwyczaj możliwość montażu zabezpieczenia antykradzieżowego i wszędzie, gdzie jest to możliwe zalecam z takiego zabezpieczenia skorzystać. Z kolei jeśli chodzi o rozdzielnice zawierające urządzenia KNX już na etapie projektu powinny być lokalizowane w miejscach, do których osoby postronne będą miały utrudniony dostęp. W wybranych obiektach zaleca się, aby rozdzielnica miała możliwość zamknięcia na klucz.

Odcinki magistral, do których łatwiej jest uzyskać osobom postronnym dostęp zalecamy wydzielić za pośrednictwem sprzęgieł, które pozwolą odseparować zbędną część komunikatów w systemie poprzez wykorzystanie funkcjonalności tablic filtrowania.

Magistrala IP zasługuje na oddzielny akapit, a może nawet artykuł. W największym skrócie można powiedzieć, że urządzenia automatyki budynkowej powinny pracować na niezależnych od głównej infrastruktury sieciowej budynku switchach i routerach. Z jednej strony podnosi to poziom bezpieczeństwa, oddzielając automatykę od urządzeń o wiele popularniejszych (a więc łatwiejszych do zaatakowania), z drugiej podniesie jakość pracy systemu i nada mu większą przewidywalność. Na chwilę obecną funkcje heurystyczne, czy “AI” dostępne i uruchamianie w nowoczesnych switchach i routerach nadal kuleją pod kątem wsparcia protokołów automatyki budynkowej, w związku z czym zdarza się, że “przeszkadzają” automatyce w pracy.

Jak programowo utrudnić ataki na sieci automatyki

Magistrala TP

System KNX z racji swojej budowy i zasady pracy obejmującej m.in. strefowanie przepływu informacji sprawia, że uzyskanie dostępu do jednej z nitek magistrali z poziomu innej nitki może być utrudnione lub niemal niemożliwe. I ta właśnie zaleta systemu dosyć naturalnie podnosi bezpieczeństwo instalacji. Na etapie programowania należy zwracać uwagę na poprawność ustawienia adresacji urządzeń w zgodzie z topologią. Należy unikać stosowania funkcji przepuszczania przez sprzęgło i adresów grupowych centralnych, a na sprzęgłach aktywować funkcje filtrowania telegramów.

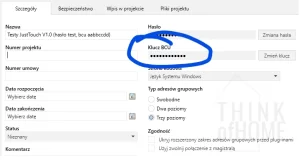

Zdefiniuj w ETS klucz BCU. Znajdziesz go w ustawieniach projektu (najpierw musisz mieć aktywne hasło do projektu!). Składa się z 8 znaków szesnastkowych. Nie zgub ani tego klucza, ani hasła do projektu. Bez tych informacji raz zaprogramowane urządzenia będą niemożliwe do przeprogramowania. Dzięki tej opcji nikt nie będzie w stanie zmienić konfiguracji urządzeń, a więc znacznie utrudnimy unieruchomienie instalacji atakującym.

Wykorzystaj możliwości urządzeń wspierających KNX Secure. Służą do tego KNX Data Secure i KNX IP Secure. Więcej na ten temat dowiesz się już niedługo z oddzielnego artykułu.

Sieć IP

Samo medium, którym jest skrętka jest stosunkowo bezpieczne. Podobnie jak magistralę KNX TP należy prowadzić tak, żeby ograniczyć do niej fizyczny dostęp. To samo tyczy się urządzeń sieciowych (switchy, routerów, patchpaneli w szafach RACK). Warto zastanowić się nad tym, aby dopuścić do komunikacji wyłącznie urządzenia, które są nasze. Najłatwiej jest to zrobić poprzez filtrowanie adresów MAC i dopuszczając tylko te znane. Takie podejście jednak niesie za sobą pewne ryzyka czyhające na początkujących, więc używajmy tego ostrożnie.

Dla bardziej zaawansowanych – zmieńcie multicastowe adresy IP dla protokołu KNX IP. Domyślny adres, tj. 224.0.23.12 jest oficjalnie zarejestrowany, a więc dobrze znany potencjalnym atakującym naszą sieć. Ustawia się go w każdym urządzeniu IP z protokołem KNX, ale przy jego zmianie należy pamiętać, aby we wszystkich tych urządzeniach wprowadzić taki sam adres.

Kolejnym krokiem w podniesieniu bezpieczeństwa jest wydzielenie w sieci VLAN dedykowanej dla ruchu sieciowego urządzeń automatyki. Wiele instalowanych dziś rozwiązań (przekaźniki, lampki, przyciski i regulatorki oparte na IP) z czasem przestaje być aktualizowanych i stają się łatwym celem ataku. Poza unikaniem takich urządzeń i poleceniem dedykowanych magistral do budowania komunikacji w automatyce (KNX, KNX RF, ale także kilka innych) polecić mogę wydzielenie dla nich wirtualnej sieci LAN -> VLAN.

Sieć IP jeszcze raz (WLAN, czyli część bezprzewodowa)

Sieci bezprzewodowe powinny być dobrze chronione. Pierwszą rzeczą jaką robię w sieciach WiFi jest zmiana domyślnej nazwy (SSID). Często wskazuje ona na producenta, a nawet konkretny model punktu dostępowego (router WiFi, Access Point), a jest to przydatna podpowiedź dla atakującego na temat słabych punktów urządzenia.

Podstawą w sieciach WLAN jest dobre szyfrowanie (ustaw co najmniej WPA2), ale także dobre hasło, które powinno być:

- na tyle skomplikowane, aby

- nie było hasłem domyślnym (!)

- nie było łatwe do odgadnięcia

- nie było normalnym słowem znanym z jakiegokolwiek słownika

- nie było jednym ze znanych haseł w Internecie (czyli prywatne i unikalne)

- używane tylko do tego (innymi słowy nie używaj tego samego hasła do banku i do sieci WiFi)

- na tyle proste, aby

- nie istniała konieczność jego zapisywania w formie papierowej, bądź cyfrowej.

Sieć IP w Internecie

Instalacja sieciowa powinna być chroniona firewallem, wbudowanym zazwyczaj w router dostępowy. Protokoły komunikacyjne KNX (w tym KNXnet/IP Routing i KNXnet/IP Tunnelling) nigdy nie były projektowane z myślą o pracy w sieci Internet. Dlatego też odradzam (a stosowane jest to z wygody uruchomieniowców) otwieranie portów routera dostępowego, żeby w prosty sposób można było podłączać się pod instalację by ją przeprogramowywać zdalnie. Otwieranie takich furtek (nawet jeśli nikt o nich nie wie) jest sporym zagrożeniem dla instalacji, bo wbrew pozorom można ją znaleźć w sieci, a następnie namieszać w systemie.

Jak więc zrealizować dostęp do automatyki przez Internet? Jest kilka opcji:

- dostęp do sieci za pośrednictwem połączenia VPN (sposób zalecamy przez Think of Home)

- rozwiązania własne producentów urządzeń KNX

Integracje z systemami zewnętrznymi

Nawet najbezpieczniejszy system KNX nie będzie bezpieczny, jeśli zostanie zintegrowany z “dziurawym” systemem nadrzędnym lub podrzędnym. Należy pamiętać, żeby monitorować aktualność oprogramowania w tych urządzeniach i zastosować wszelkie wyżej wypisane zasady również do tych systemów.

Jeżeli takim systemem zewnętrznym jest system kontroli dostępu lub system alarmowy to sprawdzajmy czy urządzenia posiadają odpowiednie certyfikaty, wszelkie bramki ograniczajmy funkcjonalnie do wyłącznie niezbędnego zakresu, a najlepiej zamiast integrować systemy programowo, połączmy je za pomocą styków bezpotencjałowych. Tak zwana integracja twardodrutowa jest zawsze najbezpieczniejsza.

Budujmy bezpieczne instalacje KNX – podsumowanie

Każdy system domu inteligentnego jest tak dobry, jak dobrze zainstalował go uruchomieniowiec. Specjalnie dla instalatorów KNX zebrałem powyżej najważniejsze zasady, którymi sugeruję się inspirować od etapu koncepcji, przez projekt, po instalację i uruchomienie. Mam nadzieję, że komuś otworzy szerzej oczy, innemu wskaże drogę, a następnemu coś podpowie. Jeżeli jednak przeczytałeś artykuł, ale nie zgadzasz się z jego treścią – koniecznie daj znać. Napisz o tym na biuro@thinkofhome.pl. Jestem otwarty na dyskusje 😉

Tymczasem życzę dobrego dnia i samych pozytywnych wrażeń u waszych klientów.

Paweł Michałowski